> INTRODUCCIÓ

> PROPOSTA DE FAMÍLIES I XNET PER L’EXCEL·LÈNCIA EN LA PRIVACITAT DE DADES I LA DIGITALITZACIÓ DEMOCRÀTICA DELS CENTRES EDUCATIUS

> EXTRACTE DE L’ACORD DE FAMÍLIES I XNET AMB EL DEPARTAMENT D’EDUCACIÓ DE LA GENERALITAT DE CATALUNYA

> QUÈ FAREM A PARTIR D’ARA

> CRIDA A LA COOPERACIÓ: QUÈ US DEMANEM

> *INFORMACIONS D’UTILITAT I NOTES

Amb gran satisfacció comuniquem que les converses amb el Departament d’Educació de la Generalitat de Catalunya han arribat a bon port i podem començar a treballar formalment en les propostes de Privacitat i Digitalització Democràtica dels Centres Educatius que li vam presentar el juny de 2019 (per escrit l’1 de setembre de 2019).

L’emergència del Corvid19 ha demostrat la urgència i vigència del plantejament que vam formular al començament de l’any escolar sobre la digitalització dels centres educatius. Es necessita una digitalització democràtica capaç de prevenir situacions com la que estem vivint.

Volem i podem fer que les nostres propostes siguin

a) un exemple arreu tenint en compte que fins i tot Europa ha decidit treballar en la direcció de la sobirania de les dades;

b) un pilot perquè després s’apliqui a la resta d’Administracions que, com hem vist, necessiten urgentment una digitalització i que aquesta sigui sense malbaratament de diners públics.

L’acord al qual hem arribat és una col·laboració per a estudiar la viabilitat de les nostres propostes sobre protecció de dades i digitalització a les escoles i, si es demostren viables, la seva implementació.

Ara, finalment, les podem publicar.

No ho vam fer abans per un motiu: per protegir les negociacions.

I per què protegir les negociacions? Perquè les nostres propostes, per bé que poden fer-se des de la societat civil i la comunitat educativa directament, requeriria un esforç insostenible que les abocaria al fracàs. No es pot competir amb les grans corporacions sense coordinació territorial i recursos per a l’adequació a les necessitats de la comunitat educativa. L’esforç d’adequació quedaria en mans dels centres, ja sobrepassats de responsabilitats i tasques. Aquest fet produeix rebuig i els aboca als braços de corporacions que faciliten la digitalització a canvi d’hàbits de dependència i clientela captiva. La nostra proposta requereix una intenció institucional perquè sigui estable i resolutiva per a les necessitats dels centres.

Nota: la nostra proposta no exclou ningú. Els fans de Google que no s’aclaparin. Aquí no prohibim res. Tan sols ens agraden les competicions en igualtat de condicions i sense cartes trucades.

I una altra nota important per evitar des del començament els malentesos: el que farem per mitjà d’aquest acord NO és remunerat.

Agraïm enormement la paciència i confiança de totes les persones que ens han demanat en aquests mesos solucions alternatives a Google o similars per als centres educatius, a les quals els hem traslladat el següent: pensem que és contraproduent aplicar allò que proposem a trossets i amb pocs recursos, esgotant la paciència dels i les alumnes, professorat i famílies; és millor donar suport a l’esforç que s’ha compromès a fer el Departament d’Educació de Catalunya amb nosaltrxs per acomplir la proposta que abraça i comparteix.

Comencem. Tenim un any de temps. A més de començar a contactar amb altres experts de la societat civil i el sector privat, fem una crida a tothom perquè contribueixi a accelerar el procés aportant informacions, suport, en certs àmbits i moments, i difusió per tal que alhora més gent hi pugui contribuir. Més avall expliquem com hem estructurat la petició d’ajuda ciutadana.

PROPOSTA DE SOLUCIÓ DE FAMÍLIES I XNET PER L’EXCEL·LÈNCIA EN LA PRIVACITAT DE DADES I LA DIGITALITZACIÓ DEMOCRÀTICA DELS CENTRES EDUCATIUS

Resultat de la campanya -> https://xnet-x.net/ca/no-autoritzar-google-suite-escoles/

Fronts a atacar: servidors, eines, formació.

Objectius específics a assolir per resoldre el problema global:

> 2. SUITE FOR EDUCATION: EINES ESTRUCTURALMENT AUDITABLES QUE JA EXISTEIXEN TIPUS SUITE FOR EDUCATION I TIPUS CLASS ROOM

> 3. FORMACIÓ I CAPACITACIÓ DIGITAL DE LA COMUNITAT EDUCATIVA: TASK FORCE PER A TRASPÀS DE LES COMPETÈNCIES I ADEQUACIÓ DELS PROGRAMES DE FORMACIÓ DIGITAL

> 4. QÜESTIONS TRANSVERSALS PER AJUDAR L’ECOSISTEMA EMPRESARIAL, EL CORREU I ALTRES QÜESTIONS RELACIONADES AMB LA DIGITALITZACIÓ GENERAL

CONVOQUEM UNA REUNIÓ INFORMATIVA ONLINE EL DIA 2 DE JULIOL A LES 18h.

ANUNCIAREM L’ENLLAÇ A:

Twitter d’Xnet -> @X_net_

Telegram d’Xnet -> https://t.me/XnetInfo

Newsletter -> https://xnetmails.maadix.org/mailman/postorius/lists/xnet-info.listas.xnet-x.net/

Facebook -> https://www.facebook.com/RedX.Net/

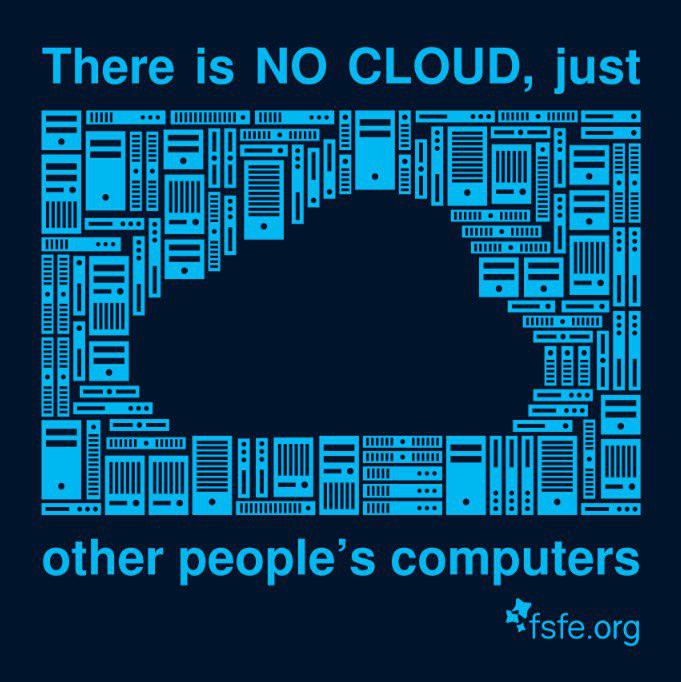

És necessari que la seguretat de l’emmagatzemament al núvol, a part de tècnica i de respecte del reglament de protecció de dades, sigui també ètica i respectuosa amb els drets humans

.

El servidor és casa nostra; ha de ser un lloc segur on aixoplugar, independentment de si fem servir eines comercials o no. Implica proveïdors que disposin de protocols de funcionament que respectin de la mateixa manera les persones/clients (en aquest cas les escoles i comunitat educativa) que els Estats[1]. També hi hauria l’opció de servidors propis, però les polítiques de privatització dels últims decennis la fan poc viable. D’alta banda, una de les estratègies fonamentals de reforç de la seguretat és el xifrat. Cal oferir als centres, sempre respectant la seva autonomia, opcions segures i diversificades on puguin escollir amb tota la informació necessària. Entre las opcions professionals y comercials existeixen companyies capaces d’oferir servei a institucions que són també respectuoses amb els drets humans.

ACCIONS RELACIONADES

> Xnet aporta exemples de proveïdors europeus perquè s’estudiï fer-los servir i es fomenti l’adequació a aquests estàndards dels proveïdors de km0. Proposa consultar a la ciutadania per si té altres propostes també per a estudiar. També recollir informació mitjançant contacte amb altres governs “amics” que hagin implementat servidors amb característiques més properes als drets humans (per exemple Taiwan, present al Consell de la Carta Drets i Responsabilitats Digitals de Catalunya).

> Modificar els plecs de contractació dels servidors de la Generalitat —possiblement no només d’Educació— perquè incloguin els més alts estàndards internacionals de privacitat, drets, ètica, respecte per les i els usuaris, transparència i seguretat. A més ajudarà a incentivar a què les grans empreses millorin l’ètica de la seva oferta.

> Publicar de forma clara la informació sobre les implicacions de cada servidor perquè triar sigui fàcil i transparent.

2. SUITE FOR EDUCATION: EINES ESTRUCTURALMENT AUDITABLES QUE JA EXISTEIXEN

Agregar en una Suite for Education les eines amb codi auditables (Google i Microsoft – com a exemple – no ho són) que ja existeixen i ofereixen totes les prestacions que proporcionen les suites de les grans corporacions com ara Google o Microsoft amb un enfocament més centrat en la privacitat dels infants, la seva capacitació real i el control de les dades per part de la comunitat educativa. El resultat és oferir als centres dues altres opcions respecte a Google (diem dues perquè són les que hem identificat, però si són més, poden ser més) perquè puguin triar de debò. També en aquest cas es proposa consultar a la ciutadania per si té altres propostes per a estudiar.

Opcions identificades:

2.1. TIPUS SUITE FOR EDUCATION

Adaptar l’eina Nextcloud (alemanya) i altres ja identificades perquè incorporin funcions i poder equiparar-la a altres solucions com Suite for Education. La possibilitat d’agregar apps facilita aquesta adaptació.

2.2. TIPUS CLASS ROOM

Actualitzar i adaptar l’eina Moodle (australiana que, a més, té una seu a Catalunya) i que ja està implementada, però en un format obsolet, no idoni, poc àgil i insuficient. Moodle és una eina infinitament més completa que les eines comercials en ús i és utilitzada des de fa decennis en escoles, instituts i universitats de tot el món i compta amb una amplia comunitat que proveeix tota mena de funcionalitats. El problema és organitzar i adaptar aquestes funcionalitats a les necessitats actuals dels centres educatius, fer-les àgils, fàcilment usables i de fàcil manteniment, per tal de substituir i superar eines tipus Google Classroom.

En ambdós casos, creació de les licitacions corresponents.

El resultat i contractes resultants hauran de preveure el manteniment i actualització. En la mesura que sigui possible, s’han de prioritzar productes i serveis en programari lliure per optimitzar el retorn dels recursos públics de manera que més d’una entitat —possiblement de km0— pugui dur a terme el manteniment i les actualitzacions. En cap cas les solucions haurien de funcionar només en un suport o sistema operatiu.

Es tracta de crear un cercle virtuós: la Generalitat millora un codi utilitzat a tot el món afegint valor i recursos i contribuint als bens comuns i accessibles i, alhora, aprofita aquest coneixement que està a l’abast per assolir més qualitat democràtica de les seves estructures amb menys recursos. Un cop creades les eines, es farà una adequació dels espais informatius del Departament d’Educació respectant el principi de neutralitat: totes les opcions representades en igualtat de condicions.

[Afegit més recentment per aportacions ciutadanes a les nostres propostes]

“A més s’ha de garantir la portabilitat de les dades. És a dir, que si una escola decideix canviar d’una suite a una altra perquè li ofereix millors prestacions ho pugui fer de forma fàcil migrant les dades d’una plataforma a l’altra evitant així que les escoles es quedin captives de la solució que hagin escollit inicialment. Això vol dir pensar en solucions interoperables amb API obertes. Dit d’una altra manera, les dades han de ser sempre de l’escola o, fins hi tot, de l’alumne que se les ha de poder emportar, per exemple, si canvia d’escola”.

Per la part d’Xnet, comptarem amb la supervisió experta de la nostra companyia promotora del projecte Maadix (https://maadix.net/ca), especialitzada en solucions de codi obert per a l’autonomia digital, la privacitat de les comunicacions i la seguretat de les dades per a persones sense coneixements tècnics. Per a mantenir la nostra neutralitat, no se l’oferirà com a eina ni, com totes nosaltres, rebrà remuneració per a la supervisió, però posarà en comú la seva experiència y els seus coneixements en aquest àmbit.

3. FORMACIÓ I CAPACITACIÓ DIGITAL DE LA COMUNITAT EDUCATIVA

3.1 COL.LABORACIÓ I IMPLEMENTACIÓ DE LES EINES DEL PUNT 2: TASK FORCE

Utilitzant les xarxes de formadores i formadors que ja existeix a tot Catalunya, es poden preparar 200 persones perquè puguin visitar tots els centres en l’espai de dos mesos, per explicar i, eventualment, instal·lar les noves eines. Aquesta Task Force després passaria a crear i/o reforçar la xarxa d’assessorament digital permanent per als centres a més de contribuir a ajudar i consolidar la figura de referent digital dels centres de forma sostenible i remunerada.

3.2. ADEQUACIÓ DELS PROGRAMES DE FORMACIÓ DIGITAL

El digital és tecnologia en una mínima part, de la mateixa manera que ho són l’escriptura o els llibres. Cal crear un tipus de competències i capacitació digital que posin al centre una mirada que no sigui només tècnica ni criminalitzadora i que eduqui en la tecnocultura, és a dir, la cultura del nostre temps. No cal conèixer la tècnica de com s’enquaderna un llibre per entendre la importància d’allò que hi ha escrit.

És indispensable que contribueixin al disseny dels programes de formació persones amb competències en tecnocultura per assolir competències adequades al temps i també per desfer la bretxa digital: aprendre el “digital” havent d’aprendre cada dia una nova app, fa que qui no és natiu en algun moment abandoni l’esforç. Comprendre el món digital no és només fer servir aplicacions. És una estructura de pensament que permet funcionar àgilment, atès que combina desintermediació, traçabilitat i immediatesa. Entendre com moure’s al context digital independentment de tecnologies concretes ens permet entendre-les totes i escollir les que realment necessitem per ser una ciutadania autònoma i amb capacitat crítica.

3.3. SOLUCIONS CONTINUADES PER A TOTS ELS NIVELLS DE LA COMUNITAT EDUCATIVA

Laboratori de Ciutadania Digital, Centres de Recursos Pedagògics o centres de recerca similars perquè els centres educatius puguin transmetre les necessitats digitals que els vagin sorgint i es puguin anar desenvolupant eines que anticipin i solucionin els problemes.

AJUDAR L’ECOSISTEMA EMPRESARIAL DE CATALUNYA PERQUÈ PUGUI DONAR RESPOSTA A AQUESTES DEMANDES

Posar en marxa un programa de capacitació de les empreses catalanes perquè en poc temps puguin assolir aquestes necessitats per a Catalunya en una política de km0 i excel·lència respecte els drets digitals i les llibertats fonamentals.

ALTRES QÜESTIONS RELACIONADES AMB LA DIGITALITZACIÓ GENERAL DE LES QUE PARLAREM MÉS ENDAVANT PERQUÈ REQUEREIXEN DEL SUPORT DE MÉS DEPARTAMENTS I, EN ALGUN CAS, TAMBÉ D’EUROPA

XNET incorpora una secció interna per a l’assoliment d’aquest projecte composat per les ciutadanes i ciutadans promotors del projecte.

EXTRACTE DE L’ACORD ENTRE EL GRUP DE FAMÍLIES PROMOTORES I XNET AMB EL DEPARTAMENT D’EDUCACIÓ DE LA GENERALITAT DE CATALUNYA

Manifesten

(…)

3. Que Xnet té la voluntat de col·laborar amb el DE per a l’excel·lència en la privacitat de dades, la digitalització estable i la possibilitat d’elecció real de les escoles i la comunitat educativa en aquest àmbit.

4. Que Xnet manifesta que:

- > La digitalització de l’entorn educatiu, especialment a través de l’adopció d’entorns de treball en línia, i l’educació en la tecnocultura són dues de les qüestions que han de ser clau en l’agenda educativa actual. Amb aquest esperit, un grup de mares i pares juntament amb Xnet han elaborat una proposta de solució en la privacitat de dades, la digitalització estable i la possibilitat d’elecció real de les escoles i la comunitat educativa en aquest àmbit.

> La seguretat no és només tècnica i, per tant, no consisteix només en analitzar aquests aspectes o en respectar el reglament de protecció de dades. La seguretat també implica disposar d’uns protocols de funcionament que respectin de la mateixa manera les persones que els Estats. D’altra banda, no podem garantir la seguretat sense diversificació i l’oferta d’opcions segures on es pugui escollir amb tota la informació necessària en virtut de l’autonomia de centre. Existeixen servidors grans, adaptats a servir institucions i que són també respectuosos amb els drets humans i que segons Xnet, no són els que es fan servir en aquest moment.

> Té interès que el DE agregui en una suite educativa les eines auditables que ja existeixen i ofereixen totes les prestacions que proporcionen les suites educatives comercials però amb un enfocament centrat en la privacitat dels infants, la sobirania de la comunitat educativa, la seva capacitació real i el control de les dades.

> Actualment a la capacitació de la comunitat educativa li falta enfortir l’àmbit més essencial del digital. El digital és tecnologia en una mínima part, de la mateixa manera que ho són l’escriptura o els llibres. Es necessita posar al centre una mirada que no sigui tècnica ni criminalitzadora i que eduqui en la tecnocultura, que és la cultura del nostre temps: una forma de pensar, d’organitzar-se, de compartir i de crear fonamental per ser una ciutadania amb competències i capacitats per operar en l’entorn.

5. Que el Departament d’Educació, en el marc del Pla d’Educació Digital de Catalunya, manifesta la voluntat de compartir i construir amb el teixit social i associatiu línies de treball conjuntes per la millora de la competència digital de l’alumnat i dels docents en els centres educatius, i en aquest sentit de col·laborar amb Xnet en el marc del projecte “Tecnocultura i educació”.

Acorden

(…)

Aquests àmbits de treball:

- a) Entorns virtuals d’aprenentatge i servidors.

Pel que fa als entorns virtuals d’aprenentatge i els servidors, es tracta de recollir informació d’altres organitzacions governamentals educatives per saber quins estan fent servir i quines característiques tenen, així com, obrir una bústia per propostes ciutadanes. L’objectiu és millorar els serveis que ofereix i té el DE, revisant, si s’escau els plecs de les licitacions afegint criteris ètics i de respecte dels drets humans, pel que fa als paràmetres de contractació dels entorns i servidors del DE perquè incloguin els més alts estàndards internacionals de privacitat, drets i seguretat.b) Suites educatives.

Iniciar una prospectiva internacional per cercar opcions estructurades, àgils i de fàcil usabilitat als centres perquè puguin triar diferents opcions amb la informació necessària, amb la intenció que els serveis siguin proveïts, sempre que sigui possible, per empreses de proximitat. Cercar una proposta viable que adapti les eines i recursos del DE en matèria d’aprenentatge en línia a standards d’usabilitat i inclusius, en un formats més idonis. Estudiar l’oferta existent i viabilitat tècnica de suites i serveis de videoconferència. Obrir una bústia perquè puguin arribar propostes la ciutadania. Convocar reunions amb les empreses que faciliten recursos en obert i lliures i en base al compliment del principi de neutralitat del DE.c) Formació en tecnocultura.

Complementar l’oferta formativa del DE amb competències en tecnocultura, entès pel fet de l’aprenentatge d’eines que li son realment útils a l’usuari, més enllà de la tècnica, i que l’aprenentatge adquirit sigui transferible a la resta d’usos que pot fer servir amb altres tipus d’eines. Contemplar els coneixements de tecnocultura adients per al context educatiu actual, així com, teixir un entramat associatiu per a que els centres de recerca i desenvolupadors de programari lliure donin resposta a les necessitats digitals que els vagin sorgint a la comunitat educativa i es puguin anar desenvolupant eines que anticipin i solucionin els problemes.

QUÈ FAREM A PARTIR D’ARA

> Activació dels punts 1 (servidors) i 2 (suite) de la nostra proposta.

> Recollida de propostes ciutadanes i d’altres països.

> Estudi de viabilitat de nous servidors i interlocució amb el CTTI i el CESICAT.

> Estudi de viabilitat de suites.

> Revisió de plecs.

Sobre el punt 3 (formació), es recollirà informació, però s’activarà quan els punts 1 i 2 estiguin més avançats.

CRIDA A LA COOPERACIÓ: QUÈ US DEMANEM

Durant tot el procés, envieu-nos només informació confirmada i detallada. A contact xnet-x [ punto ] net (contact[at]xnet-x[dot]net) o a Twitter fent-nos menció a @_xnet_ i ht #EduDigitalDDHH

xnet-x [ punto ] net (contact[at]xnet-x[dot]net) o a Twitter fent-nos menció a @_xnet_ i ht #EduDigitalDDHH

1. MOLT IMPORTANT: DIFUSIÓ. A centres, professorat, famílies, alumnat, comunitat educativa. Perquè coneguin que existeix aquest full de ruta i que està en marxa. Per difondre podeu passar el link d’aquest mateix post.

2. TENIM DUES OPCIONS I EN VOLEM MÉS: recollim opcions de servidors amb les característiques següents:

- a) Amb àmplies infraestructures i professionalitat, capaços de donar servei 7/24 a estats o grans institucions.

b) Amb seu a Europa.

c) Que en els seus termes i condicions indiquin quelcom similar al que diem a la nota [1]

d) Requeriments tècnics mínims per a dos tipus de servidors.- Servidor de 1000 usuaris:

> RAM 64GB

> CPU 4 CPU cores (8 millor)

> Tràfic il·limitat

> 1 GBit/s Bandwidth min.

> Disc SSD de IT (1 Tera).

> Preu entre 65 i 180/mesServidor per a 1000 usuaris:

> RAM 64GB

> CPU 4 CPU cores (8 millor)

> Tràfic il·limitat

> 1 GBit/s Bandwidth min.

> Disc SSD de 3 Teras.

> Preu entre 95 i 220/mesEs necessiten ambdós per a usos diferents: eines i videotrucades.

- Servidor de 1000 usuaris:

Recollir on? Ajudeu-nos a rastrejar empreses i opcions de governs respectuosos amb les dades i els drets per veure quines opcions fan servir. No us deprimiu: la majoria fa servir les pitjors opcions.

3. SOBRE LES EINES: ja les tenim totes gairebé localitzades i rastrejades. En breu publicarem la llista. Un cop publicada, si faltés alguna ens ho dieu.

De moment això. Anirem actualitzant a mesura que avancem.

Si vols rebre informació sobre el projecte, ens ho pots dir escrivint a

privacidaddedatosenlasescuelas xnet-x [ punto ] net (privacidaddedatosenlasescuelas[at]xnet-x[dot]net)

xnet-x [ punto ] net (privacidaddedatosenlasescuelas[at]xnet-x[dot]net)

ANUNCIAREM L’ENLLAÇ EN:

Twitter d’Xnet -> @X_net_

Telegram d’Xnet -> https://t.me/XnetInfo

Newsletter -> https://xnetmails.maadix.org/mailman/postorius/lists/xnet-info.listas.xnet-x.net/

Facebook -> https://www.facebook.com/RedX.Net/

*INFORMACIONS D’UTILITAT I NOTES

[1] Un exemple de possibles especificacions d’un servei de servidors partint de reals que protegeix la presumpció d’innocència i la privacitat de les i els usuaris. Us semblaran obvietats, però no ho són: la gran majoria dels proveïdors corporatius, si reben un mandat judicial contra una usuària o usuari, tan sols responen a l’autoritat, però no tenen el compromís d’avisar els seus usuaris:

El prestador no té obligació de retirar cap contingut del servidor en cas que no tingui “coneixement efectiu” que l’activitat o la informació emmagatzemada és il•lícita o lesiona béns o drets d’un tercer. A aquests efectes s’entén que hi ha coneixement efectiu quan hi hagi una resolució judicial o administrativa que ordena el bloqueig o retirada dels continguts i el prestador les conegui.

El client serà informat en primer lloc de qualsevol inspecció i mesures de l’autoritat supervisora, en la mesura que es relacionin amb aquesta Acord o contracte. Això també s’aplica en la mesura que el Proveïdor està sota o és part d’una investigació d’una autoritat competent en relació amb les infraccions de qualsevol llei civil o penal, norma administrativa, o la regulació del tractament de dades personals en relació amb la tramitació d’aquest Acord o contracte.

En la mesura que el client estigui subjecte a una inspecció de l’autoritat supervisora, una administrativa o sumària o procediment penal, una reclamació de responsabilitat d’un Persona afectada o un tercer o qualsevol altra reclamació en relació amb la tramitació de l’Acord o el Contracte pel proveïdor, aquest haurà de fer tots els esforços per donar suport al client el millor possible.

El client pot demanar documentació per verificar l’execució de la tècnica i les mesures d’organització adoptades pel proveïdor mitjançant un formulari online.

Les contrasenyes dels servidors, després del desplegament inicial, només poden ser canviats pel Client i no són conegudes pel proveïdor.

La contrasenya de client per a la interfície d’administració és determinat pel propi client; la contrasenya ha de complir amb directrius predefinides. A més, el client pot emprar autenticació de dos factors per assegurar encara més el seu compte.

El client es compromet a no publicar continguts que puguin violar els drets de tercers o que infringeixin la llei. No es permet la col•locació de material eròtic, pornogràfic, extremista o que no es consideri de bon gust. Tenim dret a bloquejar l’accés al compte de qualsevol client que ho infringeixi.

El client podrà xifrar la seva informació.

[2] En un altre ordre de coses, com hem vist durant el Covid, la digitalització produeix discriminació entre famílies que es poden permetre dispositius per a cada membre i bona connectivitat i les que no en tenen. En situació normal ja existeix un 20% de famílies poc digitalitzades. Aquest problema s’ha de solucionar amb infraestructures i amb canvis legals perquè internet sigui considerat un serveis bàsic. En aquesta proposta no tractem aquest cas.

[3] Iniciativa ciutadana que va ser útil durant l’emergència:

Cap estudiant sense internet. Apadrina un punt wifi per a estudiants https://estudiants.msf.cat/.

[4] Per a les persones interessades en entendre perquè la visió de “seguretat” que ens venen té un biaix antidemocràtic:

Cyber(in)security

Bibliography by Biella Coleman and Aaron Gluck Thayer

Also a contribution to the bibliography of the Course Technopolitic and Right in the Digital Era designed by Simona Levi at the University of Barcelona::

https://xnet-x.net/posgrado-tecnopolitica-simona-levi/

This course will examine how “cybersecurity” is conceptualized, discursively produced, and applied to internet-connected technologies. Common cybersecurity discourses construct the internet as a realm of vulnerability, threat, and subversive activity. These discourses, often hidden from the public, can delineate the pursuit of cybersecurity by the government. They can further frame contemporary debates on online security within the confines of affective, institutional, and conceptual narratives of militarization and other top-down approaches to security. This course attends to the contemporary politics of cybersecurity by unpacking these narratives, identifying their ideological assumptions, and exploring their consequences. In particular, by drawing on infrastructure studies, military history, and leaked government documents on computer vulnerability disclosure policies, the course will examine how discourses of risk may perpetuate a performance of security, and how cyber-securitizations may generate conditions of insecurity.

We need to examine lesser-known conceptualizations of security mobilized by hacker publics, and non-expert bodies, with a focus on the civic networks that are targeted by digital attacks. By investigating the history of security on the internet, the evolving roles of expert and non-expert bodies, and contemporary practices of hacking, whistleblowing, and leaking, we can interrogate how different articulations of security compete, and can be rendered both hyper-visible and invisible.

Readings, with inspiration from:

> https://uwaterloo.ca/political-science/sites/ca.political-science/files/482-outline-F2012.pdf

> http://publish.uwo.ca/~bmuller/Site/POL_4430_files/Muller_POL4430_2012–13.pdf

> http://www.karen-levy.net/wp-content/uploads/2016/07/INFO_4250_syllabus_20160822b_links.pdf

What is Critical? What is Security?

Columba Peoples and Nick Vaughan‐Williams, Critical Security Studies: An Introduction (New York: Routledge, 2010): 1‐88.

“The Increasing insecurity of security studies: Conceptualizing security in the last twenty years, ” Contemporary Security Policy, 20(3): 72–101.

Mark Neocleous and George Rigakos, ‘Anti‐Security: A Declaration’, in Mark Neocleous and George Rigakos, eds., Anti‐Security (Ottawa: Red Quill Books, 2011): 15‐21.

Nissenbaum, H. (2009). Digital disaster, cyber security, and the Copenhagen School. International Studies Quarterly, 53(4), 1155–1175.

NatSec

Arnold Wolfers, 1952. “National Security as an Ambiguous Symbol” Political Science Quarterly 23.

Zajko, M. (2015). Canada’s cyber security and the changing threat landscape. Critical Studies on Security, 3(2), 147–161.

Forcese, Craig and Roach, Kent, Introduction (False Security: The Radicalization of Canadian Anti-Terrorism) (September 3, 2015). False Security: The Radicalization of Canadian Anti-terrorism, Forthcoming. Available at SSRN: http://ssrn.com/abstract=2655781

Public Safety Canada. Our Security, Our Rights: National Security Green Paper, 2016. http://www.publicsafety.gc.ca/cnt/rsrcs/pblctns/ntnl-scrt-grn-ppr-2016-bckgrndr/index-en.aspx

Michels, R. (1915). The Iron Law of Oligarchy, in Political parties: A sociological study of the oligarchical tendencies of modern democracy. Hearst’s International Library Company.

Weber, M. (1968). The types of legitimate domination.

Savage, C. (2015). Power Wars: Inside Obama’s Post-9/11 Presidency. New York: Little Brown and Company.

The International Code of Conduct for Information Security: https://citizenlab.org/2015/09/international-code-of-conduct/

Jack Goldsmith, Cybersecurity Treaties: A Skeptical View, KORET-TAUBE TASK FORCE ON NAT’L SEC. AND LAW FUTURE CHALLENGES ESSAY SERIES, HOOVER INST. (2011), http://media.hoover.org/sites/default/files/documents/FutureChallenges_Goldsmith.pdf

Tamir Israel, Christopher Parsons in Law, Privacy and Surveillance in Canada in the Post-Snowden Era http://www.ruor.uottawa.ca/bitstream/10393/32424/1/9780776621838_WEB.pdf

Tilly, C. (1985). War making and state making as organized crime. Violence: A reader.

Jonathan Mayer, Surveillance Law, first offered by Stanford Law School on Coursera. Government Hacking. https://www.youtube.com/watch?v=hlCYvmRg1ok

Surveillance or Security?

Abelson, H., Anderson, R., Bellovin, S. M., Benaloh, J., Blaze, M., Diffie, W., … & Rivest, R. L. (2015). Keys under doormats: mandating insecurity by requiring government access to all data and communications. Journal of Cybersecurity, tyv009.

https://dspace.mit.edu/bitstream/handle/1721.1/97690/MIT-CSAIL-TR-2015–026.pdf

Matthew Jones (2016). Great Exploitations: Data Mining, Legal Modernization, and the NSA. https://www.youtube.com/watch?v=Qx4Wupf1okc

Landau, S. (2011). Surveillance or security?: The risks posed by new wiretapping technologies. Mit Press.

Jeanne Theoharis. “I FEEL LIKE A DESPISED INSECT”: COMING OF AGE UNDER SURVEILLANCE IN NEW YORK

https://theintercept.com/2016/02/18/coming-of-age-under-surveillance-in-new-york/

Schlanger, M. (2015). Intelligence Legalism and the National Security Agency’s Civil Liberties Gap. Harvard National Security Journal, 6. http://harvardnsj.org/wp-content/uploads/2015/02/Schlanger.pdf

Report: Impacts of surveillance on contemporary British activism

GILBERT RAMSAY, ADAM RAMSAY, and SARAH MARSDEN https://www.opendemocracy.net/uk/gilbert-ramsay/report-impacts-of-surveillance-on-contemporary-british-activism

EFF. Government Hacking and Subversion of Digital Security. https://www.eff.org/issues/government-hacking-digital-security & https://www.eff.org/deeplinks/2016/09/shadow-brokers-publish-powerful-nsa-spy-tools-demonstrating-flaws-nsas-approach

Department of Justice Manual on Electronic Evidence.

https://www.justice.gov/sites/default/files/criminal-ccips/legacy/2015/01/14/ssmanual2009.pdf

Infosec

Cyril, Malkia. “Black Americans and Encryption: The Stakes are Higher than Apple v. FBI.” The Guardian (Mar 21, 2016).

Quinn Norton. Everything is Broken.

https://medium.com/message/everything-is-broken-81e5f33a24e1#.kk40m0v66

Eric Geller. A complete guide to the new ‘Crypto Wars’.

http://www.dailydot.com/layer8/encryption-crypto-wars-backdoors-timeline-security-privacy/

Waddell, Kaveh. “Encryption is a Luxury.” The Atlantic (Mar 28, 2016).

‘Going Dark’. Sue Halpern.

http://www.nybooks.com/articles/2016/05/26/going-dark-apple-encryption/

Lex Gill. Law, Metaphor and the Encrypted Machine.

https://www.youtube.com/watch?v=dD9rArKzQtg

Edwards, B., Locasto, M., & Epstein, J. (2014, September). Panel Summary: The Future of Software Regulation. In Proceedings of the 2014 workshop on New Security Paradigms Workshop (pp. 117–126). ACM. https://www.researchgate.net/profile/Benjamin_Edwards2/publication/270452915_Panel_Summary_The_Future_of_Software_Regulation/links/54ab07290cf25c4c472f7230.pdf

Jane Chong. Bad Code: The Whole Series.

https://www.lawfareblog.com/bad-code-whole-series

Dan Geer. Cybersecurity as Realpolitik.

http://geer.tinho.net/geer.blackhat.6viii14.txt

Cyberwar

Zetter, K. (2014). Countdown to zero day: Stuxnet and the launch of the world’s first digital weapon. Crown.

Sean Kanuck, National Intelligence Officer at ODNI. Deterrence and Arms Control in Cyberspace. https://www.youtube.com/watch?v=N7VgvPB-3DU

de Matos Alves, A. (2015). Between the “Battlefield” Metaphor and Promises of Generativity: Contrasting Discourses on Cyberconflict. Canadian Journal of Communication, 40(3).

Barnard-Wills, D., & Ashenden, D. (2012). Securing virtual space: cyber war, cyber terror, and risk. Space and culture, 15(2), 110–123.

Thomas Rid and Ben Buchanan, “Attributing Cyber Attacks.” Journal of Strategic Studies, 2014. http://www.tandfonline.com/doi/full/10.1080/01402390.2014.977382?af=R

Nye Jr, J. S. (2015). The world needs new norms on cyberwarfare. Washington Post, 1. https://www.washingtonpost.com/opinions/the-world-needs-an-arms-control-treaty-for-cybersecurity/2015/10/01/20c3e970–66dd-11e5–9223–70cb36460919_story.html

Sean Lawson (2013). Beyond Cyber-Doom: Assessing the Limits of Hypothetical Scenarios in the Framing of Cyber-Threats, Journal of Information Technology & Politics, 10(1), 86–103.

Cyberpathogens, or, 0-days

Eric King, Witness Statement on Government Hacking: PRIVACY INTERNATIONAL v GOVERNMENT COMMUNICATION HEADQUARTERS.

https://www.privacyinternational.org/sites/default/files/Witness_Statement_Of_Eric_King.pdf

Kaplan, F. (2016). Dark Territory: The Secret History of Cyber War. Simon and Schuster.

Bill Robinson, CSEC and the Heartbleed Bug.

http://luxexumbra.blogspot.ca/2014/04/csec-and-heartbleed-bug.html

Herzog, M., & Schmid, J. (2016). 6 Who pays for zero-days?. Conflict in Cyber Space: Theoretical, Strategic and Legal Perspectives, 95

Bellovin, S. M., Blaze, M., Clark, S., & Landau, S. (2014). Lawful hacking: Using existing vulnerabilities for wiretapping on the Internet. Nw. J. Tech. & Intell. Prop., 12, i. http://scholarlycommons.law.northwestern.edu/cgi/viewcontent.cgi?article=1209&context=njtip

Delgado, A. Zero-Day Exploits Pricing in White and Gray Markets: a case-study.

http://s3.amazonaws.com/academia.edu.documents/43258806/Zero-Day_Exploits_.pdf?AWSAccessKeyId=AKIAJ56TQJRTWSMTNPEA&Expires=1474474247&Signature=7PHmzuPJqbpJGgb5ZD0LfNBIF74%3D&response-content-disposition=inline%3B%20filename%3DZero-Day_Exploits_Pricing_in_White_and_G.pdf & https://tsyrklevich.net/2015/07/22/hacking-team-0day-market/

Fidler, M.(2014). Anarchy or regulation: controlling the global trade in zero-day vulnerabilities (Doctoral dissertation, Master Thesis. Stanford University, URL: https://d1×4j6omi7lpzs.cloudfront.net/live/wp-content/uploads/2014/06/Fidler-Zero-Day-Vulnerability-Thesis.pdf).

Hackers & Security

Rogaway, P. (2015). The moral character of cryptographic work. URl:

http://web.cs.ucdavis.edu/~rogaway/papers/moral.pdf

Slayton, R. (2003). Speaking as scientists: Computer professionals in the Star Wars debate. History and technology, 19(4), 335–364.

Gabriella Coleman (2016). How Anonymous Narrowly Evaded Being Framed as Cyberterrorists. HOPE. http://livestream.com/internetsociety/hopeconf/videos/130645379

Nicolas Auray and Danielle Kaminsky, “The professionalisation paths of hackers in IT security: The sociology of a divided identity.” Annales Des Télécommunications, November 2007.

Schulte, S. R. (2008). “The WarGames Scenario”: Regulating Teenagers and Teenaged Technology (1980–1984). Television & New Media.

Benoît Dupont et al., “The ecology of trust among hackers.” Global Crime, 2016.

http://www.tandfonline.com/doi/abs/10.1080/17440572.2016.1157480?journalCode=fglc20

Critical Infrastructure

Brian Larkin, “The Politics and Poetics of Infrastructure.” Annual Review of Anthropology, October 2013. http://www.annualreviews.org/doi/abs/10.1146/annurev-anthro-092412–155522

Stevens, T. (2015). Cyber Security and the Politics of Time. Cambridge University Press.

Aradau, C. (2010). Security that matters: Critical infrastructure and objects of protection. Security Dialogue, 41(5), 491–514.

Star, Susan Leigh, and Geoffrey C. Bowker. “How to Infrastructure.” In Handbook of New Media: Social Shaping and Social Consequences of Icts, edited by Leah A. Lievrouw and Sonia Livingstone, 151–62. London: Sage, 2002.

Theatre

Mann, Charles C. “Smoke Screening.” Vanity Fair (Dec 20, 2011).

Caduff, C. (2015). The Pandemic Perhaps: Dramatic Events in a Public Culture of Danger. Univ of California Press.

Anna Feigenbaum. Security for sale! The visual rhetoric of marketing counter-terrorism technologies. http://s3.amazonaws.com/academia.edu.documents/30426915/Security_for_Sale_Feigenbaum.pdf?AWSAccessKeyId=AKIAJ56TQJRTWSMTNPEA&Expires=1474475759&Signature=65dsTKUWuH2hNirr041j6lL7yl4%3D&response-content-disposition=inline%3B%20filename%3DSecurity_for_sale_The_visual_rhetoric_of.pdf

Ron Deibert. The Cybersecurity Syndrome.

https://www.opencanada.org/features/the-cyber-security-syndrome/

United States Central Intelligence Agency. 1944. Simple Sabotage Field Manual.

Masco, J. (2014). The Theater of Operations: National Security Affect from the Cold War to the War on Terror. Duke University Press.

Schneier, Bruce. “In Praise of Security Theater.” Wired (Jan 25, 2007).

Molotch, Harvey. 2012. Against Security: How We Go Wrong at Airports, Subways, and Other Sites of Ambiguous Danger. Chapters 1, 4.

Alternative visions

Roland Paris, 2001. “Human Security: Paradigm Shift or Hot Air?” International Security 26(2) Fall 2001 p. 87–102.

Forcese, Craig, Canada’s Security & Intelligence Community after 9/11: Key Challenges and Conundrums (September 15, 2016). Available at SSRN:

http://ssrn.com/abstract=2839622

Hall, P., Heath, C., & Coles-Kemp, L. (2015). Critical visualization: a case for rethinking how we visualize risk and security. Journal of Cybersecurity, 1(1), 93–108.

Carly Nyst. CYBERSECURITY POLICY FOR HUMAN RIGHTS DEFENDERS.

https://www.gp-digital.org/publication/travel-guide-to-the-digital-world-cybersecurity-policy-for-human-rights-defenders/

Mark Neufeld, 2004. “Pitfalls of Emancipation and Discourses of Security: Reflections on Canada’s ‘Security with a Human Face’” International Relations 18(1), 109–123.

Deibert, R. (2013). Divide and Rule: Republican Security Theory as Civil Society Cyber Strategy. Georgetown Journal of International Affairs, 39–50.

Cavelty, M. D. (2014). Breaking the cyber-security dilemma: Aligning security needs and removing vulnerabilities. Science and engineering ethics, 20(3), 701–715.

Deibert, R. (2012). Distributed Security as Cyber Strategy: Outlining a Comprehensive Approach for Canada in Cyberspace. Journal of military and strategic studies, 14(2).