Du Minitel à l’informatique paysanne, transformation des paysages imaginaires plantés d’algodonnées

Le 16/06/2018 à 23:59 par Benjamin Cadon @benjamin-cadon

Note des éditeurs : Communication du 26 mai 2018 à 15h00. Envoi par courriel aux éditeurs le 16 juin à 23h59.

Ce texte fait suite à une allocution prononcée à 49.02206, –1.28856 dans le cadre de https://frama.link/ALERS en compagnie de SpiderAlex.

1. Architectures de pensée

L’auteur va tenter ici de décrire ce monstre machinique qui construit la réalité qui nous entoure. L’histoire commence avec la machine à écrire, une photo de la Salter 5 de 1892 présentant une aguichante forme courbe qui invite à toucher ses multiples appendices, les barres de caractères. Ce sont ces barres qui viennent percuter le papier selon une disposition qui optimise la vitesse de frappe tout en évitant les collisions et accidents mécaniques. Cette « machine à écrire » amène à considérer l’écriture comme un medium de transmission aux techniques de productions historiquement déterminées [1].

L’histoire se poursuit avec un poste à galène dans une tranchée de la seconde guerre mondiale. Celui-ci permet à la fois de recevoir des messages mais aussi d’en transmettre. Le mode de communication est symétrique, contrairement au régime imposé ensuite par l’Office de Radiodiffusion-Télévision Française (ORTF) qui propage sa voix étatiquement contrôlée dans tous les foyers, avant de passer à l’image.

Fort heureusement après un « hack » médiatique, la bande FM est enfin ouverte en 1981 aux « radios libres » – après l’émergence de nombreuses « radios pirates » dont Radio Verte qui émet sur Paris le 13 mai 1977 et annonce le lancement de dizaines de radios FM un peu partout en France. L’État français consacrera de nombreux moyens pour brouiller ces émissions pirates avant de concéder l’ouverture de la bande FM qui contribue ainsi à diversifier le paysage radiophonique en l’ouvrant notamment à de nombreuses formes musicales, rédactionnelles et d’expression politique inédites jusqu’alors sur les ondes.

En 1981, 4 000 Minitel sont distribués en Ille-et-Vilaine. Il s’agit de tester ce nouveau service chargé de remplacer l’annuaire papier. Entre 1984 à 1988, l’essor du Minitel explose grâce au succès des messageries instantanées, nées des expériences des services STEL à Nice et GRETEL à Strasbourg (serveur à l’initiative des Dernières Nouvelles d’Alsace), ainsi que SM à Paris (Serveur médical de Canal 4).

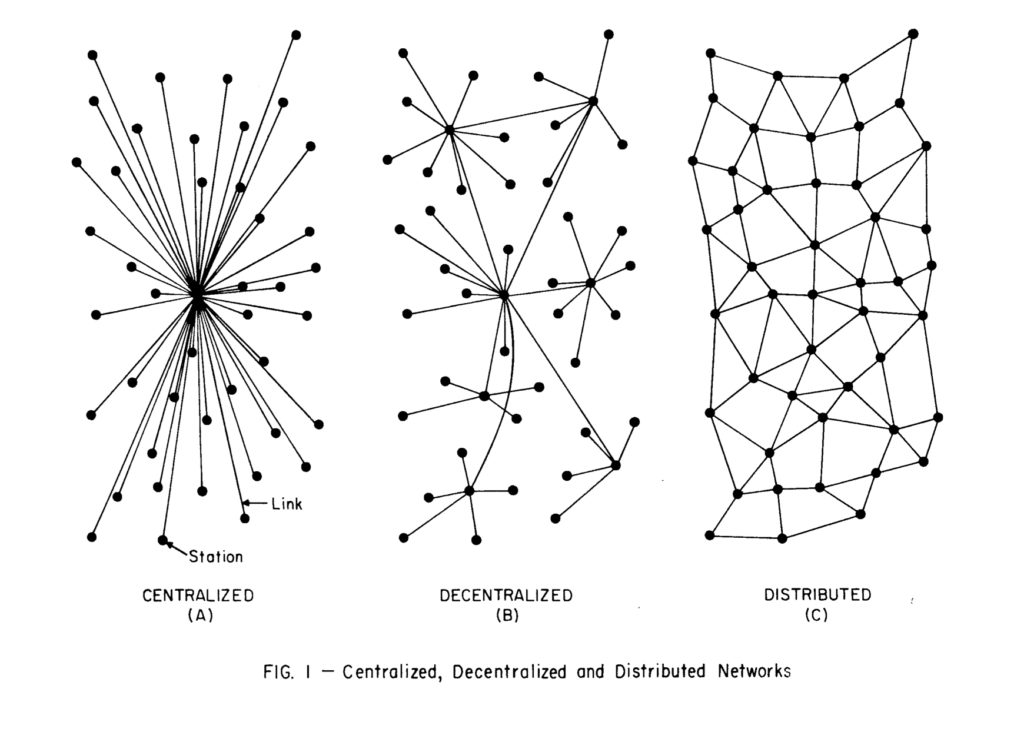

En parallèle, Internet se développe aux États-Unis selon une autre topologie de réseau, théorisée dès 1964 par Paul Baran qui a co-inventé avec Donald Davies la communication sur réseau de données par paquets au sein de la RAND Corporation (think tank créé par le département de la Défense des États-Unis). Face aux réseaux centralisés tels que celui du Minitel, Internet propose une architecture décentralisée lorsqu’il s’agit d’aller consulter une page web ; une architecture dans les faits distribuée quand on partage, bizarrement de façon illégale, des fichiers culturels de pair à pair.

Arrêtons-nous un instant sur « l’arnaque de l’ADSL » (Asymmetric Digital Subscriber Line), qui permet beaucoup plus de recevoir que d’émettre sur le net, de consommer plutôt que d’agir, de lécher plutôt que d’ensemencer, et ce du fait de son protocole d’encodage. Celui-ci pouvait se justifier au temps où il fallait réserver de l’espace-temps hertzien sur la paire de cuivre qui transportait jusqu’alors la voix des téléphones. La fin du cuivre en tant que porteur d’ondes analogiques du domicile au central téléphonique est annoncée pour 2022. Pour autant, la fibre optique qui ne saurait tarder à illuminer tous les foyers comporte la même tare dissymétrique sans que sa constitution technico-substantielle ne le justifie : occasion de vendre plus cher l’accès à un tuyau symétrique pour contrevenir à un usage qui s’est déjà déterminé, soit encore une fois plutôt avaler que partager.

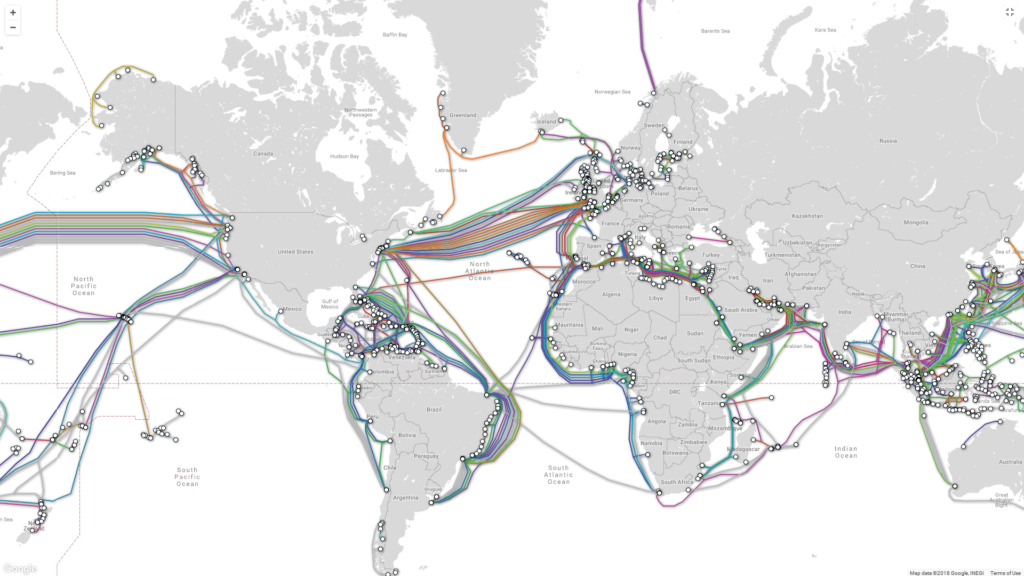

Cette architecture des chemins, routes et autoroutes de l’information et de la communication s’est développée sur l’héritage du télégraphe, traversant par les mêmes voies les océans et les terres (corset de plus en plus serré de câbles qui étreint la planète.) « Le médium est le message » : Étudiant les transformations culturelles apportées par l’imprimerie dans le monde occidental, Marshall McLuhan [2] en arrive à la conclusion que les média de communication peuvent avoir, à long terme, plus d’importance que le contenu qu’ils transmettent, car ils sont une extension de nos sens et, de ce fait, déterminent la façon dont nous abordons le monde et la société.

Friedrich Kittler lui emboîte le pas pour tenter d’établir les effets des mutations de l’inscription de la pensée à l’ère post-print. Il descend à l’échelle du processeur pour considérer les incidences du MODE PROTÉGÉ de la mémoire sur notre mémoire. Ce MODE PROTÉGÉ a été récemment mis à mal par les failles Spectre et Meltdown[3], des vulnérabilités matérielles découvertes dans les microprocesseurs Intel x86 qui permettent à un processus non autorisé l’accès privilégié à la mémoire. Les processeurs AMD ne sont pas soumis aux types d’attaques contre lesquelles la fonction d’isolation de la table de pages du noyau protège. La microarchitecture AMD n’autorise pas les références de mémoire, y compris les références spéculatives, qui accèdent à des données à privilèges plus élevés lorsqu’elles s’exécutent dans un mode privilégié inférieur quand cet accès entraîne une erreur de page [4].

Cette architecture média-technique a donc évolué au cours du siècle dernier, tout d’abord réservée à usages spécifiques du fait de sa rareté, pour ensuite devenir massive et descendante avec la radio et la télévision, avant de devenir décentralisée avec le développement d’Internet. Au cours de cette évolution, la nature des contenus échangés a également muté, du texte encodé en langage morse à la voix puis à l’image, pour finalement revenir à des formes écrites et également multimédia avec le web. On peut ainsi considérer comme une régression la récente évolution des usages du net qui se sont concentrés autour d’un nombre très limités de plateformes commerciales, qui agissent désormais comme les principaux fournisseurs de nourriture intellectuelle.

Machines à penser

Les fake news aujourd’hui véhiculées par les réseaux sociaux constituent l’héritage d’une longue tradition de manipulation de l’information pour faire désirer aux masses laborieuses le capitalisme le plus sanguinaire.

« L’ingénierie du consentement est l’essence même de la démocratie, la liberté de persuader et de suggérer », écrit Edward L. Bernays en 1969 [5]. « Fabriquer du consentement », « cristalliser les opinions publiques » furent le titre de deux de ses ouvrages (sur une quinzaine en tout). « Dompter cette grande bête hagarde qui s’appelle le peuple ; qui ne veut ni ne peut se mêler des affaires publiques et à laquelle il faut fournir une illusion » en furent d’autres.

Ayant étudié la science de son tonton (la psychanalyse), et ayant été en contact régulier avec ce dernier, puis avec sa fille, Bernays va, par la mise en pratique de tels enseignements, passer maître dans l’art de manipuler l’opinion dans un environnement démocratique et « libre », que ce soit à des fins politiques ou publicitaires. Bernays est considéré à ce jour comme l’un des pères de l’industrie des relations publiques, et comme le père de ce que les Américains nomment le spin, c’est-à-dire la manipulation – des nouvelles, des médias, de l’opinion – ainsi que de la pratique systématique et à large échelle de l’interprétation et de la présentation partisane des faits. Bernays va faire fumer les femmes américaines, Bernays va démultiplier les ventes de pianos ou de savons, Bernays va contribuer à faire basculer l’opinion publique américaine vers la guerre en 1917, et bien d’autres choses encore [6].

Dès le début du siècle, il est évident que la synergie entre les médias de masse et les progrès de la psychologie scientifique vont assurer un pouvoir irrésistible aux minorités « éclairées ». Bernays fut l’un des architectes majeurs de cette synergie qui sévira dans les démocraties comme dans les systèmes totalitaires et qui, n’ayons pas peur des mots, sévit aujourd’hui plus que jamais, n’en déplaise à ceux qui ironisent sur les « théories de la conspiration » alors même qu’en France, nous évoluons dans une inculture totale en ce qui concerne les relations publiques, les spins doctors et les think tanks (contrairement aux pays anglo-saxons).

La démultiplication des moyens de communication et d’échange va aussi contribuer à fertiliser tout un parterre de théories complotistes que l’accès facilité à l’information via Internet ne va pas permettre de nettoyer : le protocole des Sages de Sion continue à fonctionner à plein régime, les héritiers des Illuminati sont au pouvoir et tentent de nous faire croire que l’on a marché sur la lune ou encore que les tours du World Trade Center sont tombées sous l’action de dangereux terroristes arabes.

D’autres imaginaires sont explorés dans les années 60 aux États-Unis, à l’image de « l’acid bus » des Merry Pranksters ou du parcours du sulfureux Timothy Leary, le gourou du LSD qui tentaient « d’ouvrir les consciences » à l’aide de ce psychotrope [7]. En 1968, paraît également le premier numéro du Whole Earth Catalog [8] créé par Stewart Brand, qui propose toutes sortes de produits à la vente (vêtements, livres, outils, machines, graines, …), mais aussi des plans et recettes pour fabriquer soi-même tout un ensemble de choses utiles au quotidien dans une logique d’autosuffisance, promotion de ce que l’on appelle désormais le « do it yourself » (DIY). Ces utopies de beatniks devenus hippies vont alimenter nombre de projets qui vont ensuite pousser dans la Silicon Valley pour donner naissance aux entreprises dystopiques que l’on connaît.

Quand Philip K. Dick se demande si les androïdes rêvent de moutons électriques, ou quand Stanley Kubrick tourne, avec des objectifs fournis par la NASA, 2001, L’odyssée de l’espace, c’est tout un imaginaire qui est projeté dans le cerveaux de chercheurs et de scientifiques qui vont, de façon plus ou moins consciente, tenter de concrétiser ces futurs remplis de robots, d’appareils portables permettant de communiquer à distance avec n’importe qui, de voitures volantes (là on s’est fait jusqu’à maintenant arnaquer) et d’interactions avec des intelligences artificielles.

Il faut ici opérer un détour chronologique pour évoquer le suicidé Alan Turing, père de l’informatique contemporaine et fameux déchiffreur des communications allemandes pendant la guerre, en perçant le secret de la machine Enigma [9]. Alan Turing a en effet mis fin à ses jours en mangeant une pomme pleine de cyanure, sous la pression des poursuites judiciaires dont il faisait l’objet à cause de sa « maladive » préférence de coucher avec des garçons plutôt qu’avec des filles. Ce détour chronologique passe aussi par la useless box, machine inutile donc, qui une fois actionnée aura pour seule fonction de s’éteindre elle-même. Cette machine a été inventée par Claude Shannon [10], ingénieur et mathématicien américain, qui travailla quant à lui pour les services secrets de l’armée américaine en cryptographie pendant la seconde guerre mondiale mais fut plus connu pour avoir été le père de la théorie de l’information et l’inventeur du bit.

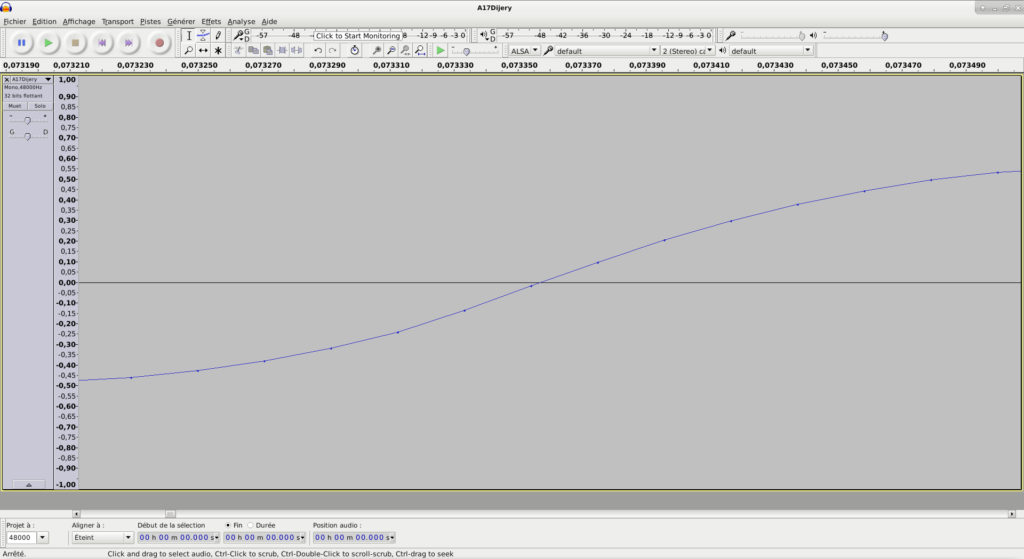

Shannon, à partir de cette théorie, proposa de transformer, de « discrétiser » toute information en bits, en zéros et en uns, pour dénouer l’incertitude d’un récepteur placé devant une alternative dont les deux issues sont pour lui équiprobables. Cela revient à découper et simplifier le réel en petites tranches pour mieux le faire rentrer dans des tuyaux de communication et des dispositifs machiniques. À titre d’exemple, on peut évoquer le son numérique incarné par exemple par le CD qui propose des musiques échantillonnées à 44100 Hz, c’est-à-dire non plus composée d’une onde analogique continue comme pour le vinyl, mais de 44100 points d’information par seconde suffisamment denses pour que l’oreille humaine ne s’aperçoive pas de cette simplification. Quelles auraient été les conséquences pour nos réalités actuelles si Alan Turing ne s’était pas donné la mort, ou si Shannon n’avait pas tant contribué à mathématiser le vivant ?

Stephen Wolfram a dessiné une Historical Timeline of Computable Knowledge [11] pour illustrer comment les civilisations ont discrétisé de plus en plus de domaines du savoir, collecté les données qui leur sont associées, et les ont rendues aptes à l’automatisation et au calcul. Cette histoire aboutit à la création de Facebook en 2004.

Ces machines qui nous nourrissent avec un bestiaire d’algorithmes

De nos jours, on alimente son cerveau quotidiennement à l’aide d’un moteur de recherche qui va nous indiquer le lien le plus pertinent, l’information la plus juste, la vidéo la plus emblématique. Début 2017, dans 92,8 % des cas cela sera Google. Cela en fait un dictateur culturel, dans une position hégémonique tout à fait originale (mais que font les autorités de la concurrence !?). Ne pas apparaître dès la première page de résultat, c’est comme ne pas exister. Pourtant, l’algorithme de recherche de Google est jalousement gardé en tant que secret industriel et peut juste se voir opposer un droit à l’oubli [12].

En matière d’ouverture de boîte noire, il faut souligner le travail d’ingénierie inverse du collectif labs.rs qui a tenté de comprendre et décrire ce qui se passe dans la fabrique algorithmique qu’est Facebook [13].

Depuis la surréaliste expérience des chercheurs du laboratoire de Facebook [14] en 2010 sur 61 millions d’utilisateurs, pendant les élections du congrès US, on sait que le contrôle des messages de mobilisation politique a une influence directe sur le vote des personnes, cobayes à leur insu, ainsi que sur celui de leurs amis et amis d’amis. Depuis, les fausses nouvelles ont abondamment chassé les bonnes sur les réseaux sociaux en venant grossir le flot de la post-vérité. De quel bord politique sont les algorithmes qui président à l’affichage du contenu sur nos « murs » ? Si l’on y associe (trop rapidement) la problématique des discours d’incitation à la haine et au harcèlement, cela place les algorithmes et leurs dresseurs en position d’ordonnateur moral d’une bonne partie de la société.

La gouvernementalité algorithmique [15] serait ce nouveau mode de gouvernement des conduites, fruit de glissements dans notre rapport à l’autre, au groupe, au monde, au sens même des choses, qui a grâce ou à cause du tournant numérique des répercussions fondamentales sur la façon dont les normes se fabriquent et fabriquent de l’obéissance [16]. Google investit les classes sociales et culturelles aux États-Unis [17] en fournissant matériels et services en ligne. Il investit également le terrain de la formation en France [18], tout comme Facebook d’ailleurs [19] qui a noué un partenariat avec Pôle emploi. Notre souveraineté technologique est mise à mal. Qu’en est-il de notre libre arbitre et de notre subjectivité ? Ces grandes entreprises, dans leur habileté à optimiser leur fiscalité, ne contribuent en outre que fort peu à la redistribution des richesses par l’État. Elle tentent désormais de se substituer à lui sur des secteurs clés comme l’éducation et la formation, afin d’imprimer au plus tôt dans notre rétine la couleur de leur logo.

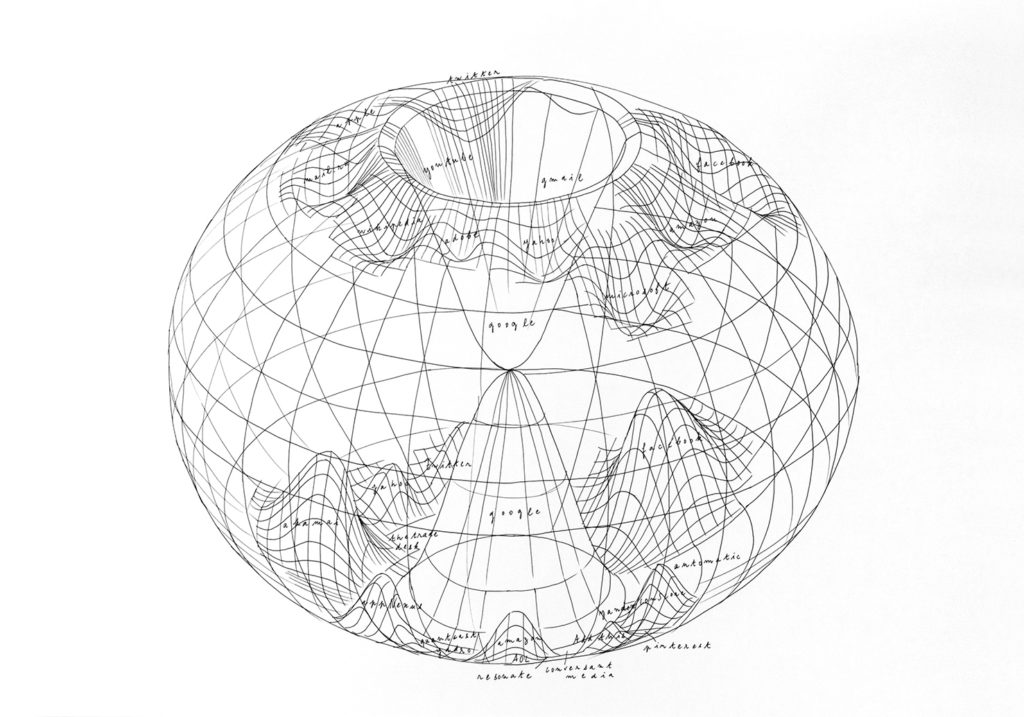

Comme l’illustre l’Atlas critique d’Internet [20], les pratiques numériques en réseau se concentrent désormais entre les mains de très peu d’acteurs, les plaçant dans une posture féodale [21] en leur conférant un soft powerqui n’a pas échappé aux stratèges états-uniens dans leur désir de conduire les destinées de notre planète. Le programme PRISM [22], révélé par Edward Snowden, incarne la collusion de l’État américain et de son espion numérique la NSA avec les grandes entreprises numériques. Elle fait planer le spectre d’une constante surveillance panoptique sur chacun de nous, reposant sur le simple fait que se savoir surveillé induit un changement dans notre comportement.

juillet 2017. © vinciane lebrun-verguethen/voyez-vous

IRL vs AFK

« L’imprimerie a permis au peuple de lire, Internet va lui permettre d’écrire » Benjamin Bayart (Conférence Internet Libre ou Minitel 2.0 ?, Amiens, 2007)

IRL vs AFK (In Real Life vs Away From the Keyboard), opposition bien connue, pose la question de la vraie vie. Le premier acronyme IRL tendrait à nous faire penser que lorsque l’on interagit avec un écran ou un dispositif numériques, ce n’est pas la vraie vie, mais plutôt du « virtuel » qui se passe dans un nuage immatériel et vaporeux, le cloud. AFK affirme le contraire. Notre vie est de plus en plus peuplée par des bêtes algorithmiques qui ingèrent des portions toujours plus grandes du monde matériel en les discrétisant, pour ensuite nous les régurgiter à la vitesse de la lumière.

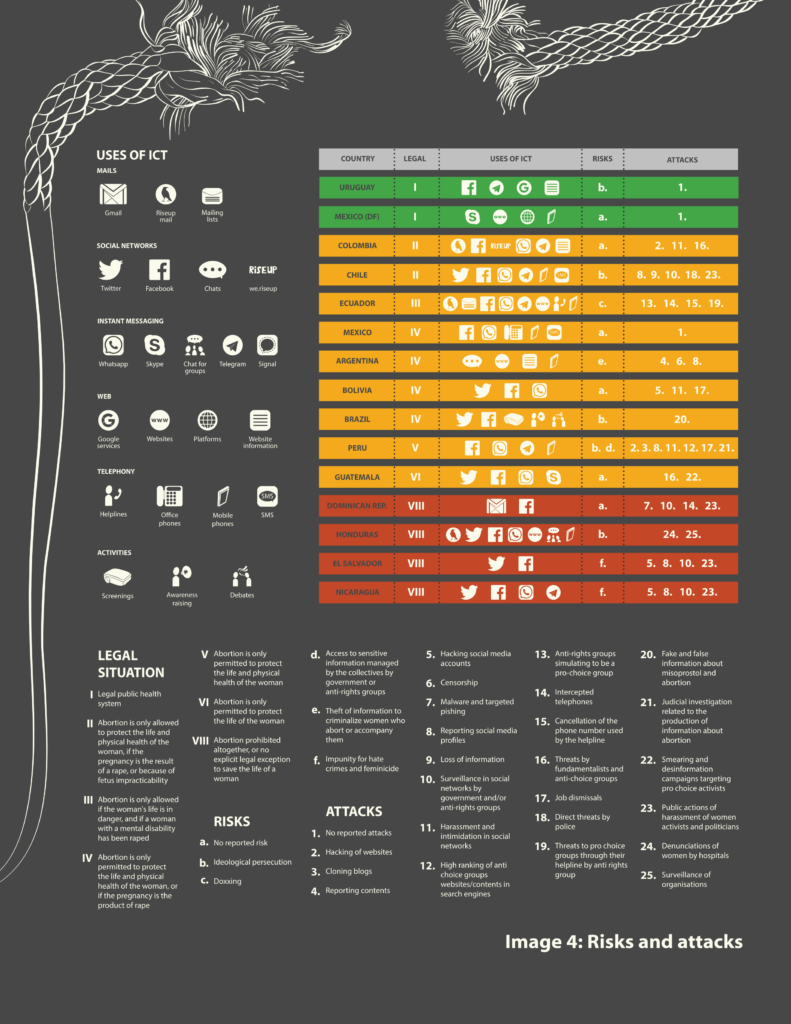

De manière plus tangible, le « numérique » s’invite dans le réel lorsque la vie très intime de stars de la mode et du cinéma se retrouve sur la place publique. Le iCloud a des fuites (#The Fappening Nude Leak). Dans le même ordre d’idées, l’auteur évoque la pratique du Swatting [23], canular téléphonique qui consiste à essayer de piéger des services de police tout en restant anonyme, en leur faisant croire à la nécessité d’une intervention d’urgence, en général chez un particulier, idéalement lorsque celui-ci est en train de faire une partie de jeu vidéo diffusée en direct sur le net. C’est aussi le cas pour tout un ensemble de communautés et d’individus qui vont subir une surveillance ciblée, des formes variées de harcèlement et de violences basées sur des questions de genre, d’origine ethnique, de pratiques religieuses… On peut considérer que les femmes sont particulièrement affectées, en première ligne dès l’extraction du minerai puis comme cibles lorsqu’elles utilisent le numérique pour militer (voir à ce sujet la recherche « Women’s bodies on the digital battlefield: information exchange and networks of support and solidarity of pro-choice activists in Latin America » [24]).

Le colloquant qui a prononcé ces mots et écrit ces lignes s’aperçoit qu’il manque de signes et de temps, qu’il va falloir synthétiser et évoquer (enfin !) les futurs potentiels. Pour éviter en effet l’écueil consistant à dévaler (éventuellement avec verve) les pentes des constats tout en restant sur le flanc de la montagne des propositions, l’auteur, qui insiste sur le fait qu’il n’est pas rémunéré pour sa communication et son texte, propose différents scénarios futurologiques envisageant soit des possibles dystopiques, soit des avenirs radieux et allègres, dans la mesure où l’on aura réussi à contrecarrer l’avenir dystopique des technologies.

II. Futurutopies

Tout d’abord quelques problématiques :

- « IT WORKS ! » vs éthique, politique, philosophique

- Écologie, extractivisme, obsolescence programmée, consommation énergétique, déchets

- Contrôle, censure, nouvelles formes de violences contre les personnes, les citoyens, et spécialement les femmes, les dissidentes de genres, les minorités

- Dividendes numériques, termes de service asymétriques, juridiction, monopoles industriels, évasion fiscale, précarisation des travailleurs des numériques, diversité culturelle, de genre

- Pas de technologies produites et développées dans des conditions acceptables, éthiques et justes > alternatives, autres formes de rapport

Postures 4.0

- Faire évoluer ses pratiques technologiques

- Favoriser la prise de conscience

- Contribuer au développement, à la maintenance, à la documentation

Stratégies 4.0

- Ignorer / Rejeter

- Adopter / Contribuer à une alternative

- Modifier / Changer / Adapter

- Créer / Inventer / Innover

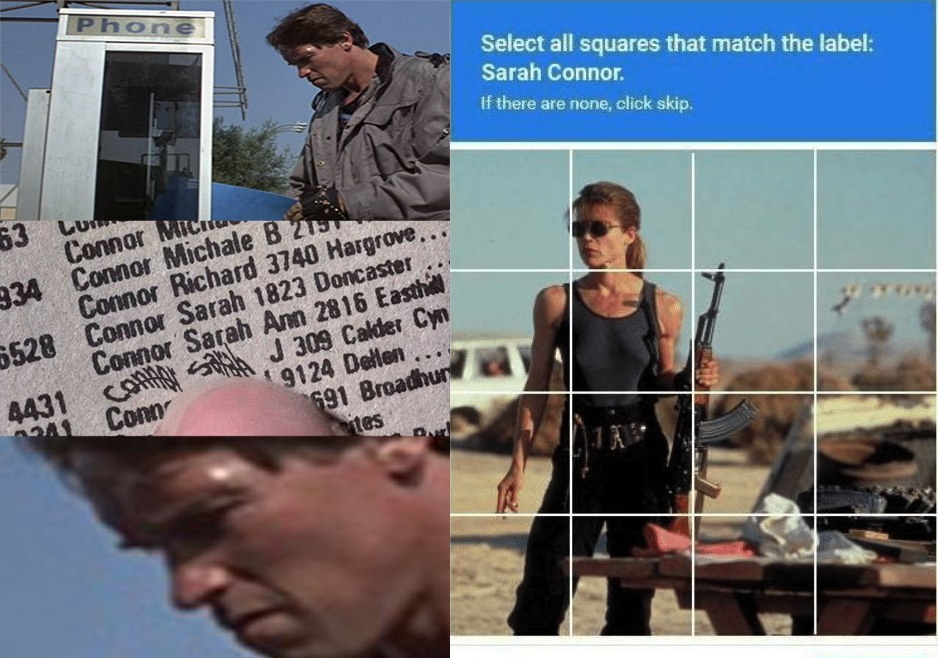

Scénario #1 – Atteindre la singularité technologique, Suicide collectif

Le point de singularité technologique [25], c’est ce moment à partir duquel les humains ont produit une technologie d’une complexité telle qu’elle leur échappe. On l’a certainement déjà dépassé, si l’on considère par exemple toutes les strates de savoirs mises en jeu lorsque l’on affiche une page web sur un ordinateur. Aucun humain ne maîtrise l’ensemble, de la fonderie du processeur à l’interprétation du HTML par le navigateur, en passant par les bootloaders et microcodes. Aujourd’hui, nos amies les intelligences artificielles doivent se nourrir de bonnes données pour pouvoir supplanter les humaines dans un grand nombre de processus. C’est notamment ce que fait Google avec le projet reCAPTCHA [26], ces images illisibles qu’il faut décrypter et transcrire pour faire comprendre au serveur que nous ne sommes pas des robots mais bien des humains [27]. La grande innovation avec reCAPTCHA, c’est que le fruit de nos réponses nourrit directement les intelligences artificielles en suivant l’évolution des programmes de Google : décryptage de textes pour améliorer la numérisation des livres, identification des numéros de rue pour affiner la cartographie, et maintenant identification des images contenant des animaux ou panneaux de signalisation pour rendre le pilote automatique de la voiture moins myope. Cumulés, les résultats sont de plus en plus pertinents et représentent des millions d’heures de travail humain [28].

Sans tomber dans l’algocisme primaire, on pourrait néanmoins croire que pour atteindre plus rapidement ce point de singularité technologique, nos bêtes numériques tapies dans l’ombre s’ingénient à nous rendre serviles, une idée que l’on retrouve dans Terminator [29] mais aussi Idiocracy ou encore Wall-E. Dans ces films, les humains sont soit devenus bêtes soit s’adonnent à des loisirs décérébrés, maternés par des robots qui assument toute responsabilité.

La perspective transhumaniste, déjà promue par les « gros » Marvel et autres X-Mens hollywoodiens, nous place dans l’attente d’une augmentation biologique et/ou technologique pour dépasser nos limites congénitales, au détriment des autres humains qui n’auront pas les moyens de se faire greffer les derniers modèles de prothèses. La logique commerciale des smartphones nous y prépare, ce qui permet de penser que nous sommes déjà « tous des cyborgs » [30]. Face à cette perspective, le conférencier propose à l’assistance un suicide collectif susceptible de régler de façon radicale la question, en songeant secrètement à initier sa démarche par l’euthanasie des écrivains sur Facebook.

Scénario #21 – Péter les plombs, néo-luddisme

En peu de mots, une stratégie : l’attaque, les ordinateurs marchent beaucoup moins bien sans électricité ; faire péter les plombs. On peut avoir recours à différents appareils pour leur griller les circuits ou à des fork bombs, comme par exemple ce très beau :(){ : :& };: [31], programme malicieux qui sature l’ordinateur par la production de parents qui donnent naissance à des processus enfants qui deviennent à leur tour parents…

Autre solution, à l’instar de Theodore Kaczynski (aussi connu sous le nom de unabomber [32]), ou encore du collectif français CLODO [33] : détruire les structures informatiques des entreprises, voire les entreprises elles-mêmes, des laboratoires de recherches et leurs employés. Peut-être un brin violent et radical…

Scénario #133 – Nourrir les IA avec des étrons

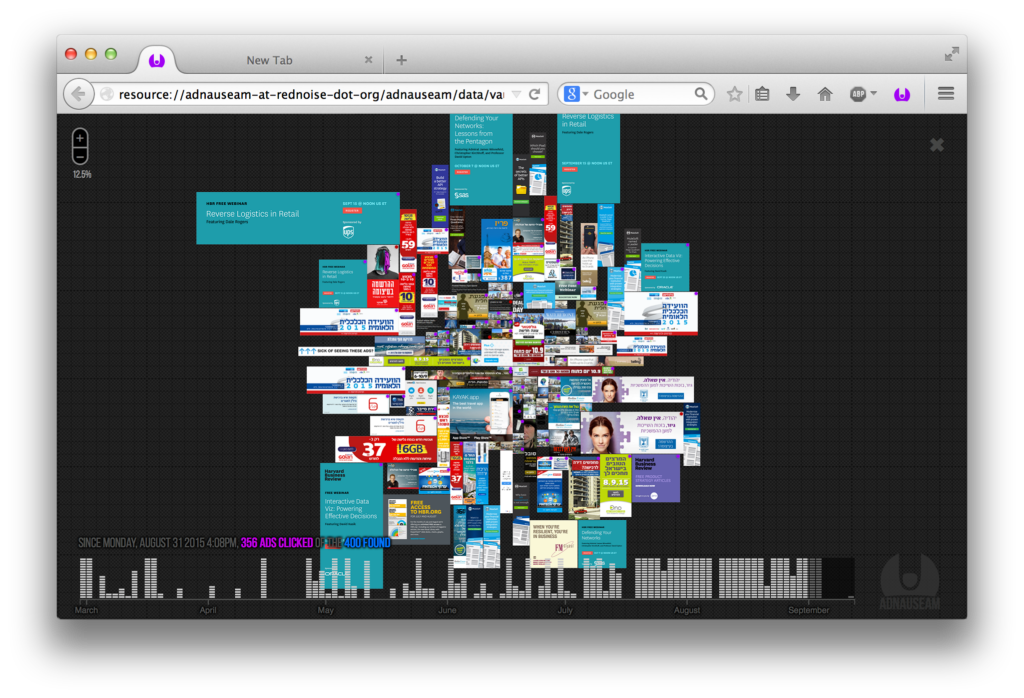

Pour ralentir le processus inéluctable de notre futur remplacement par des entités artificielles, on peut également tenter de les nourrir avec des contenus pourris afin de pervertir au plus tôt et en amont leur intelligence. On peut commencer avec un plug-in comme Ad-Nauseum [34] qui va cliquer frénétiquement à notre place sur une diversité de publicités pour brouiller le profilage que les databorkers tentent de constituer sur chacun de nous. Des chercheurs ont également montré qu’avec quatre morceaux de scotch, il était possible de faire disparaître un panneau STOP aux yeux d’une voiture sans pilote, ou qu’une inoffensive tortue en plastique était vue comme un fusil si on la maquillait efficacement… Il y a donc encore de l’espoir.

Scénario #999 – exoterrisme

Pour quitter la terre et tous ses problèmes, il est possible de suivre les conseils éclairés du site http://anges-lumiere.eu/.

Scénario #99 – Nos données dans le domaine public

Pour reprendre le contrôle sur ses données, imaginer élever des IA avec autre chose que des hamburgers, faire bénéficier des collectivités et des acteurs du secteur privé de ces pratiques numériques, nous pourrions militer pour le placement des données dans le domaine public [35]. Il ne s’agit pas de se mettre tout nu sur la place de sa ville ou de son village, mais plutôt, par ce régime juridique de la domanialité, faire en sorte que les principaux collecteurs de données personnelles (les GAFAMs en premier lieu) paient une redevance pour l’usage de ce domaine public, à l’instar d’un cafetier qui veut occuper l’espace public avec une terrasse et paie pour cela une redevance à la collectivité. Le corollaire serait d’imposer à ces collecteurs d’ouvrir leurs silos à d’autres acteurs selon un régime d’anonymisation modulable, via des API (Application Public Interface) réglementairement ouvertes. Avec de telles API, on pourrait co-partager ses données via des plateformes plus éthiques et élever sa petite IA personnelle avec du bio. Cela impliquerait un courage politique et une appréhension du « numérique » par nos élus que l’on rencontre peu aujourd’hui.

Scénario #411 – Favoriser la rencontre, collaborer, co-conspirer

Contrairement au discours médiatique dominant, on s’aperçoit qu’il existe une floraison prolifique d’initiatives qui implémentent des formes alternatives d’interaction avec le « numérique ». Ces initiatives, parfois frêles ou éphémères, se développent à travers une multiplicité de rencontres, en particulier dans des lieux comme les hacklabs [36], médialabs, fablabs et autres espace temps de questionnement des technologies. C’est par exemple le cas dans le cyberféminisme. On mentionnera simplement le projet Calafou [37], colonie éco-industrielle post-capitaliste basée en Catalogne où s’expérimentent la création et la production de techniques adaptées à leurs contextes, factrices d’émancipation et d’autonomie plus que de servitude à des logiques mercantiles.

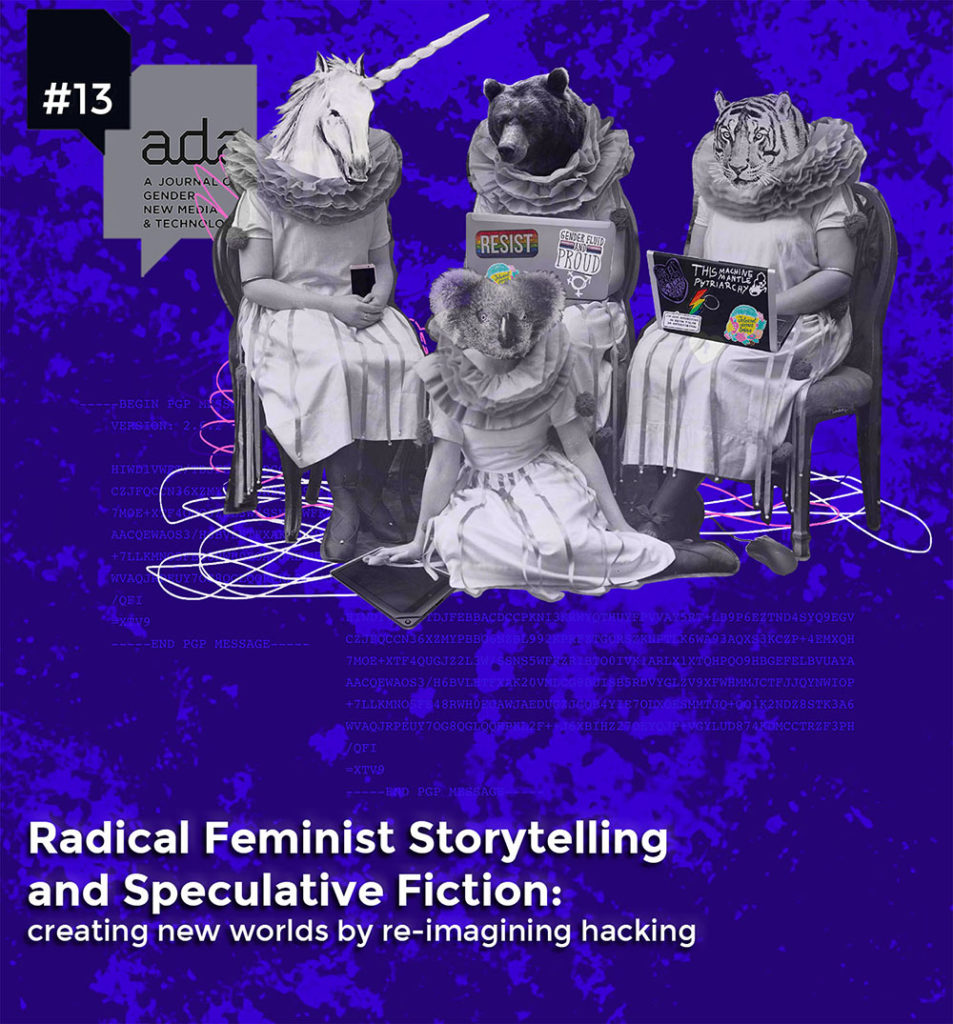

Scénario #121 – Développer des fictions spéculatives non dystopiques

Produire et diffuser d’autres imaginaires, autre piste à explorer pour imaginer des futurs qui ne ressemblent aux dystopies trop souvent narrées, mais plutôt à des devenirs désirables et attractifs. Cette envie peut prendre corps par exemple lors d’ateliers d’écriture et de dessin de fictions spéculatives, ou encore à travers des appels à participation ou des projets éditoriaux qui peuvent de plus se draper d’attributs féministes [38].

Scénario #12 – Entrer en symbiose avec l’ordinateur biologique

Voir le monde en binaire, et pourquoi pas en ternaire ou en base 9,5 ou encore via des techniques qui n’utilisent pas cette brutalité dichotomique bassement calculatoire. Entrer en symbiose avec « l’ordinateur biologique », comme le proposent les artistes impliqués dans le projet Mycelium [39], des chercheurs qui développent un calculateur à base de protéines [40], ou ces biohackeurs qui cherchent à « devenir plante » [41].

Scénario #8 – Créer une boucle cybernétique récursive

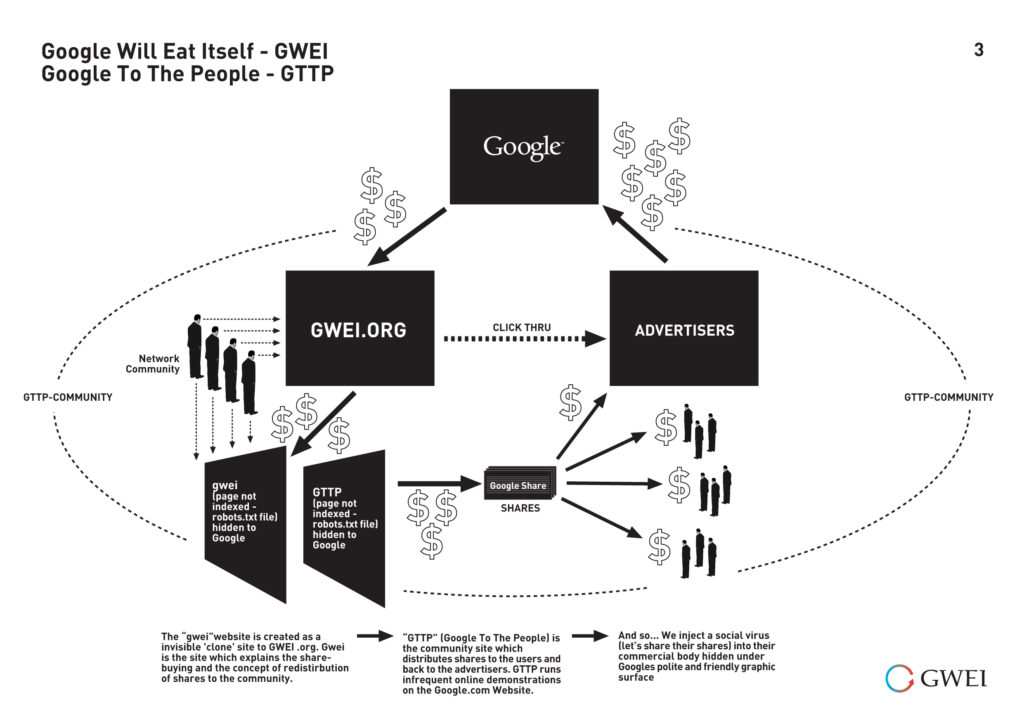

A l’image du projet Google will eat itself, le malicieux collectif Ubermorgen propose d’investir dans la publicité Google générant un revenu qui va permettre progressivement d’acheter des actions de la société [42] et se développer comme un virus social.

Fig.21 Google Will Eat Itself

Scénario #42 – Utiliser des outils libres, élever des chatons

Il faut ici promouvoir haut et fort l’initiative de l’association lyonnaise Framasoft qui consiste à dégoogliser Internet [43]. Pour cela, l’association propose gratuitement à tous des services alternatifs aux outils en ligne commerciaux les plus utilisés. Adieu Google drive, Skype, Slack et autres Doodle, bienvenue dans un monde sympathique et éthique. Cette initiative a remporté un tel succès que Framasoft a décidé d’essaimer, d’inviter qui veut (individus, associations, entreprises, coopératives…) à s’inscrire dans une charte, à adhérer à un manifeste et ainsi devenir un CHATONS [44](acronyme pour Collectif d’Hébergeurs Autonomes, Transparents, Ouverts, Neutres et Solidaires). De nombreuses initiatives ont ainsi fleuri sur le territoire, comme à Orléans où l’Association de Maintien de l’Informatique Paysanne propose à qui veut, à l’image d’une AMAP pour les fruits et légumes, de déposer ses octets dans une ferme numérique artisanale de proximité. Cela s’avère plus facile à dire qu’à faire, notamment quand une logique d’éducation populaire révèle la dissymétrie de la bataille, entre une troupe de bénévoles éventuellement passionnés et les armadas d’ingénieurs des géants du web.

Scénario #69 – Remplir les silos d’amour

Un leitmotiv de la Labomedia de longue date : remplir les ordinateurs et les réseaux d’amour… pour imaginer qu’une fois ceux-ci omnipotents, ils nous apprécient suffisamment pour nous laisser cohabiter avec eux sur terre. <3

Notes

[1] Friedrich Kittler, Mode protégé, Dijon, Les Presses Du Réel, 2015.

[2] https://fr.wikipedia.org/wiki/Marshall_McLuhan

[3] https://arstechnica.com/gadgets/2018/01/meltdown-and-spectre-heres-what-intel-apple-microsoft-others-are-doing-about-it/

[4] Ready-poésie

[5] Edward L. Bernays, Engineering of Consent : a scientific approach to public relations, Oklahoma, University of Oklahoma Press, 1969.

[6] https://www.agoravox.fr/culture-loisirs/culture/article/edward-bernays-la-fabrique-du-33487

[7] Fred Turner, Aux sources de l’utopie numérique : de la contre-culture à la cyberculture, Stewart Brand, un homme d’influence, trad. L. Vannini, Caen, C & F éd., 2012.

[8] http://www.wholeearth.com

[9] https://fr.wikipedia.org/wiki/Enigma_(machine)

[10] http://centenaire-shannon.cnrs.fr/

[11] https://www.wolframalpha.com/docs/timeline/

[12] https://www.google.com/webmasters/tools/legal-removal-request?complaint_type=rtbf

[13] https://labs.rs/en/facebook-algorithmic-factory-human-data-banks-and-algorithmic-labour/

[14] A 61-million-person experiment in social influence and political mobilization https://www.ncbi.nlm.nih.gov/pmc/articles/PMC3834737/

[15] Antoinette Rouvroy, Thomas Berns, « Gouvernementalité algorithmique et perspectives d’émancipation : le disparate comme condition d’individuation par la relation ? », RESEAUX, Vol.31, n° 177, 2013, p. 163–196. http://works.bepress.com/antoinette_rouvroy/47/

[16] http://www.ifapa.me/

[17] https://www.nytimes.com/2017/05/13/technology/google-education-chromebooks-schools.html

[18] https://events.withgoogle.com/ateliernumgoogle/evnements-spciaux/#

[19] https://www.blogdumoderateur.com/facebook-formation-digitale/

[20] http://internet-atlas.net/

[21] https://blog.mondediplo.net/2016–04–27-Feodalisme-2–0

[22] https://fr.wikipedia.org/wiki/PRISM_(programme_de_surveillance)

[23] https://fr.wikipedia.org/wiki/Swatting

[24] https://tacticaltech.org/projects/womens-bodies-on-digital-battlefields/

[25] https://fr.wikipedia.org/wiki/Singularit%C3%A9_technologique

[26] https://www.google.com/recaptcha/intro/index.html

[27] https://en.wikipedia.org/wiki/Turing_test

[28]http://www.bizjournals.com/boston/blog/techflash/2015/01/massachusetts-womans-lawsuit-accuses-google-of.html

[29] http://www.terminatorstudies.org

[30] Donna Haraway, Manifeste cyborg, Paris, Exils, 2007. https://hybristheatre.files.wordpress.com/2010/08/manifeste-cyborg.pdf

[31] https://jaromil.dyne.org/journal/forkbomb_art.html

[32] Voir à ce titre le documentaire « Voyage en cybernétique ».

[33] À propos du CLODO et des luddites en France, voir http://www.sonsenluttes.net/spip.php?article251

[34] https://adnauseam.io/

[35] https://scinfolex.com/2017/10/29/evgeny-morozov-et-le-domaine-public-des-donnees-personnelles/

[36] Hacklabs vs Hackerspaces, Maxigas, https://sobtec.gitbooks.io/sobtec1/fr/content/14hacklabs.html

[37] http://calafou.org/

[38] https://adanewmedia.org/2018/05/issue13-toupin-spideralex/

[39] https://fo.am/radio_mycelium/

[40] https://www.tomshardware.fr/articles/nanotechnologie-ordinateur-biologique-proteines, 1–58722.html

[41] http://quimerarosa.net/transplant/

[42] http://gwei.org

[43] http://degooglisons-internet.org/

[44] http://chatons.org/

#communicationTheorique#copyleftSouveraineteTechnologique#minitelEtReseauxAlternatifs